Tras la larga controversia que existe entre la relación de la Política y las redes sociales, en nuestro pías, existe un mecanismo perfecto, un mecanismo maquiavélico, un sistema totalmente sólido que a lo largo de los años se ha perfeccionado, y se ha construido con un objetivo paralelo, posicionar y destruir.

Expondré la forma en la que se utiliza la tecnología al servicio de la política, como antesala del poder, y de saber que el mecanismo perfecto se llama Twitter, para entrar a detalle recordemos lo que se difundió en medios hace unas semanas.

(Publicación en SinEmbargo)

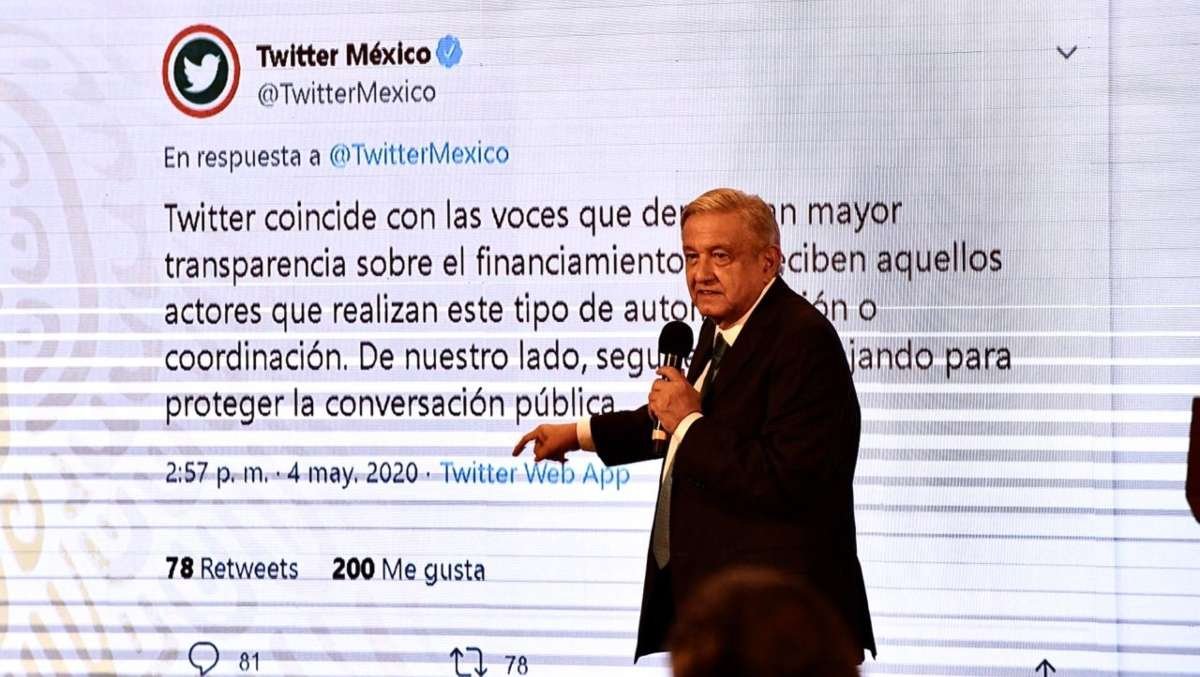

Antecedentes: Después de meses de polarización en torno a las acciones del Gobierno encabezado por Andrés Manuel López Obrador, este miércoles una cadena de acciones se ordenaron en torno a la pacificación del debate entre tuiteros que defienden y critican al Presidente desde Twitter.

Presidente Andres Manuel López Obrador en conferencia

“Y ojalá y de nuevo las empresas de comunicación ayuden con transparencia, que no hagan negocio con el servicio que venden para el uso de bots, porque sí pueden llevar a cabo una revisión constante; algunas ya lo están haciendo, otras no, otras es mercantilismo vil, puro. Pero sí, este es un tema interesante”, expresó López Obrador.

Al mediodía, Twitter México informó, a través de su blog, que contemplan implementar nuevas funciones para que las conversaciones que se generan por medio de tuits sean más privadas, de manera que los usuarios de su plataforma puedan controlar quién puede responder sus tuits y unirse a sus conversaciones.

Esta nueva configuración acabaría de tajo con los debates acalorados que surgen en la plataforma entre personas desconocidas y con puntos de vista opuestos que se amplifican debates que pueden sostenerse por varios días.

Comunicado de Twitter

El Mecanismo

Pero en realidad, alguien sabe ¿cómo es el engranaje y el funcionamiento del algoritmo de las redes?, a continuación veremos paso a paso la estructura de este ente digital:

Los famosos trols

Para un efecto de media efectividad en porcentaje, se requiere del elemento esencial, los trols, con un conjunto de 10 a 15 personas, que trabajen en una agencia bajo las ordenes de un Community Manager, es lo suficiente para levantar una estrategia con bandera negra o blanca. (llamase bandera blanca a las estrategias positivas de posicionamiento de marcas, campañas, tendencias etc, lo contrario seria la bandera negra, golpeo, imagen negativa, balconeo, ruido en contra tel objetivo).

Se requiere de experiencia, de una cuenta de Twitter y del elemento fino “El Anonimato” (porque un contrato de confidencialidad le impide precisar el contenido específico ni los clientes de su antigua labor) para poder, influir en la opinión pública.

Los operadores guardan el anonimato, Twitter no es una réplica de la vida real. Sin embargo son tan capaces de hacer llegar su influencia a las tribunas de los congresos, a las carpetas de investigación, a las decisiones políticas, a la influencia de escuchar determinado audio, ver un video viral, a los noticieros e incluso hasta las famosas conferencias “Mañaneras”.

Un objetivo central en este gran Algoritmo llamado estrategia en redes sociales es distraer o captar la atención de periodistas de los ramos de interés, en el trol sucede un fenómeno único de emociones y de ego ya que cuando un periodista retoma el contenido del mensaje, y lo refleja en un artículo ha ganado lo más importante, los reflectores en las redes e inicia el ciclo de lo que en un futuro no muy lejano puede llamarse influencer.

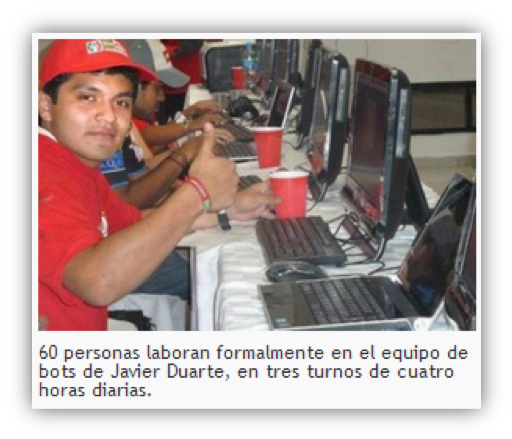

Análisis de caso "Los Bots de Duarte"

En el sexenio que Javier Duarte estuvo al frente del gobierno de Veracruz, un ejemplo real de campañas negra, construyó una maquinaria de redes sociales capaz de influir en percepción de la sociedad, los empresarios, de los políticos y de los alcaldes, del estado, notas periodísticas de esos tiempos lo constataron al publicar las fotos al interior de estos centros de golpeo en redes sociales.

Foto de nota periodística

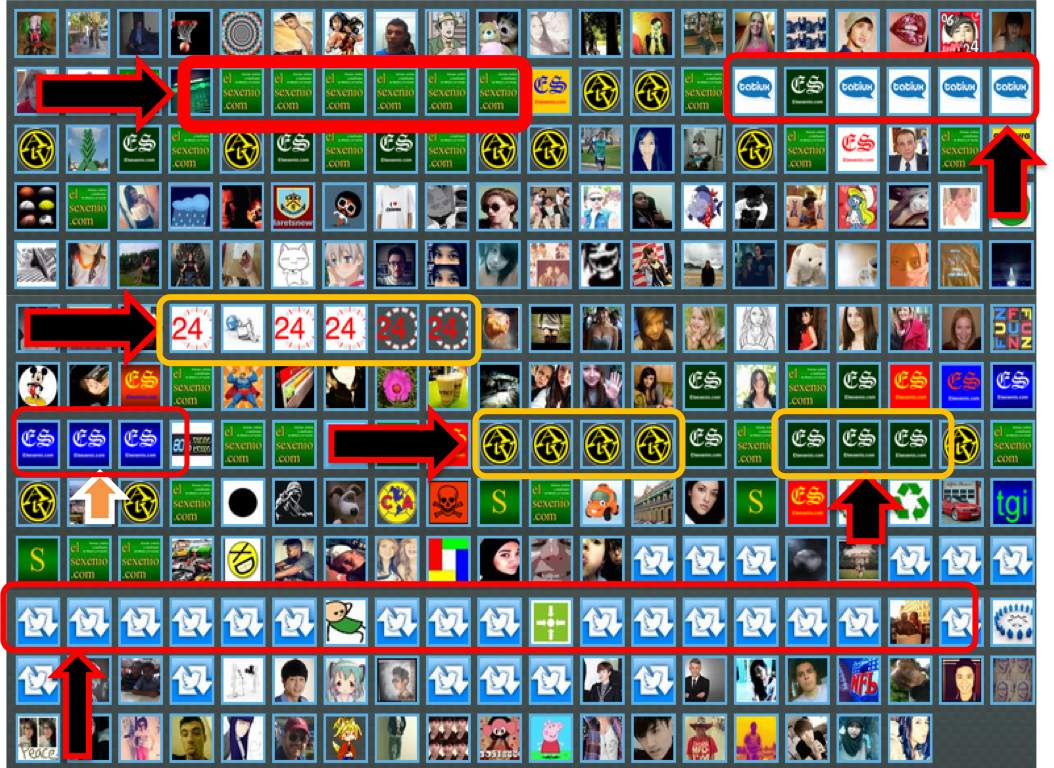

Recuerdo muy bien que aquella madeja de bots, tenían un comportamiento único y específico, un patrón que empezó a clasificarlos por imagen, horario y mensaje.

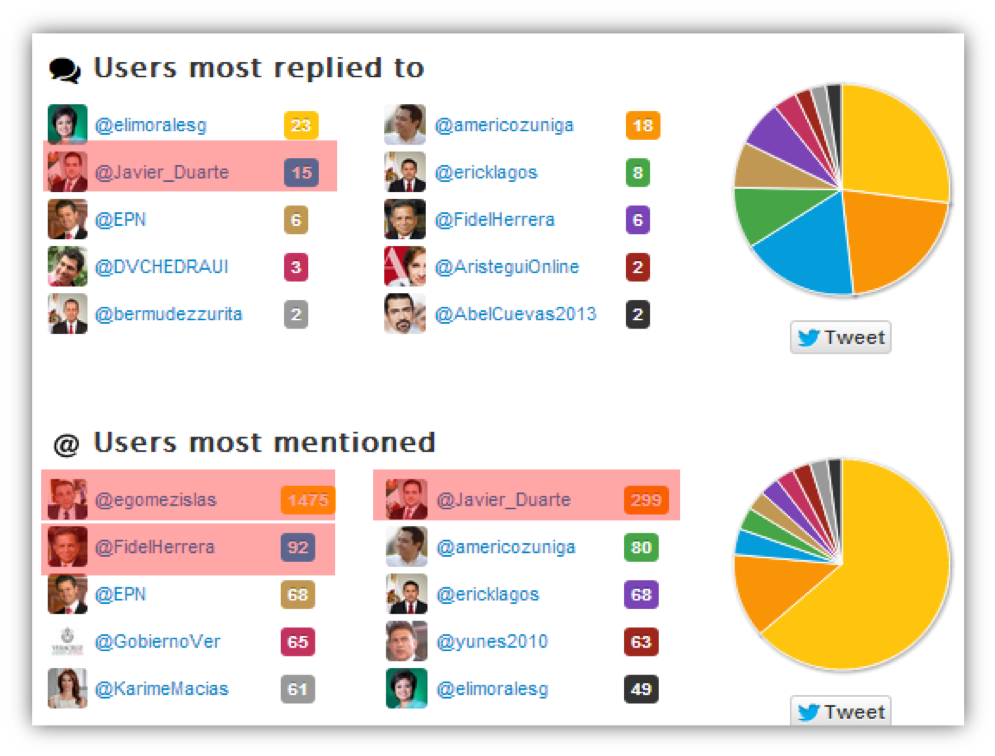

Un patrón específico fue que a través de la aplicación Twitonomy, se analizo el patrón de los bot, destacando a los usuarios con más menciones, siendo éste Emilio Gómez Islas, dueño del periódico Elsexenio.com, seguido de el Gobernador de Veracruz Javier Duarte e incluso un porcentaje para Fidel Herrera exgobernador.

Análisis de comportamiento y seguimiento

Con estas herramientas abiertas y de uso libre para el análisis de comportamiento en redes sociales, también se pudo definir la utilización de Twitterfeed como la plataforma base para administrar masivamente cuentas de twitter, que utilizó el grupo a mando de Javier Duarte.

Plataforma utilizada

Refiero que en aquel entonces, se había detectado un aproximado de 250 bots, relacionados con las acciones de gobierno de Javier Duarte, así como la relación de estos mismo bots, con el golpe a ciertos políticos y empresarios en la demarcación.

Análisis por Avatar

Clasificación de avatars

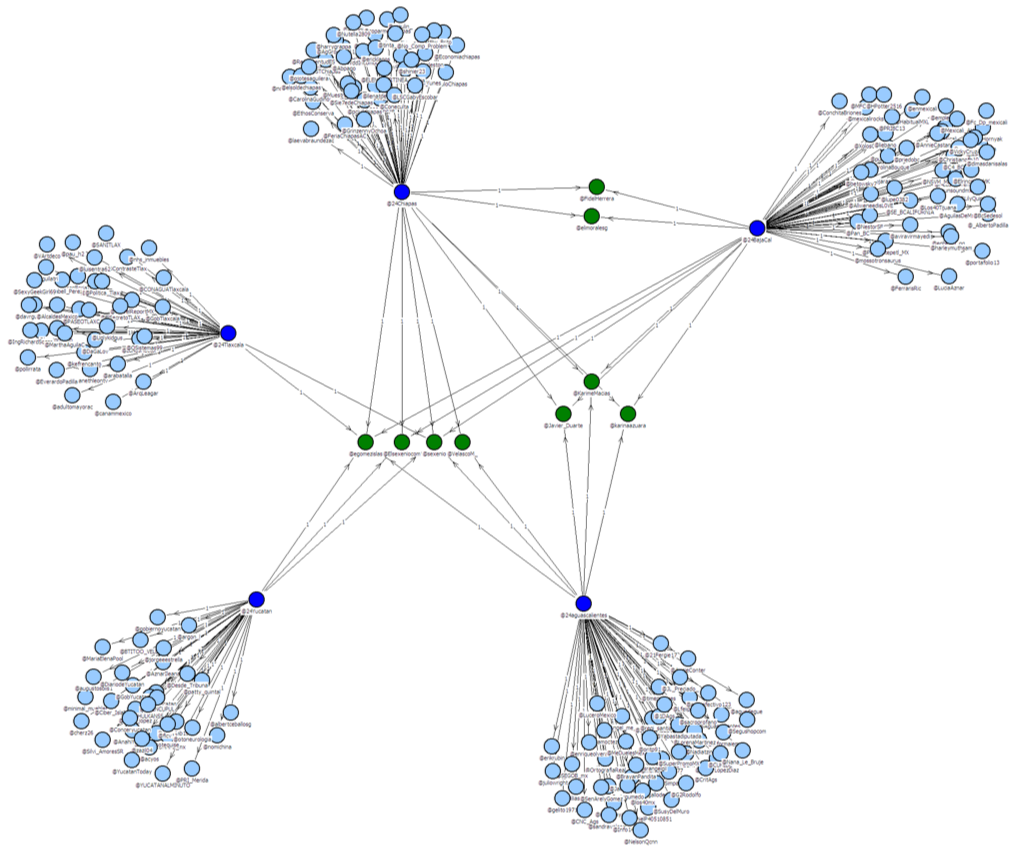

Se detectaron 3 principales grupos que realizarían ataques en redes, el grupo uno estaba conformado por cuentas de noticias, por ejemplo @24tlaxcala, @24yucatan, @24aguascalientes, @24chiapas y @24bajacalifornia, un error de patrón, que eran los líderes que encabezarían los ataques. Éstas cuentas estaban alimentadas por un subgrupo que les da seguidores para que no sean suspendidas tan rápidamente. Todas las cuentas del grupo siguen a cuentas que pertenecían en aquellos tiempos a altos funcionarios de Gobierno del PRI y al Director de Elsexenio.com

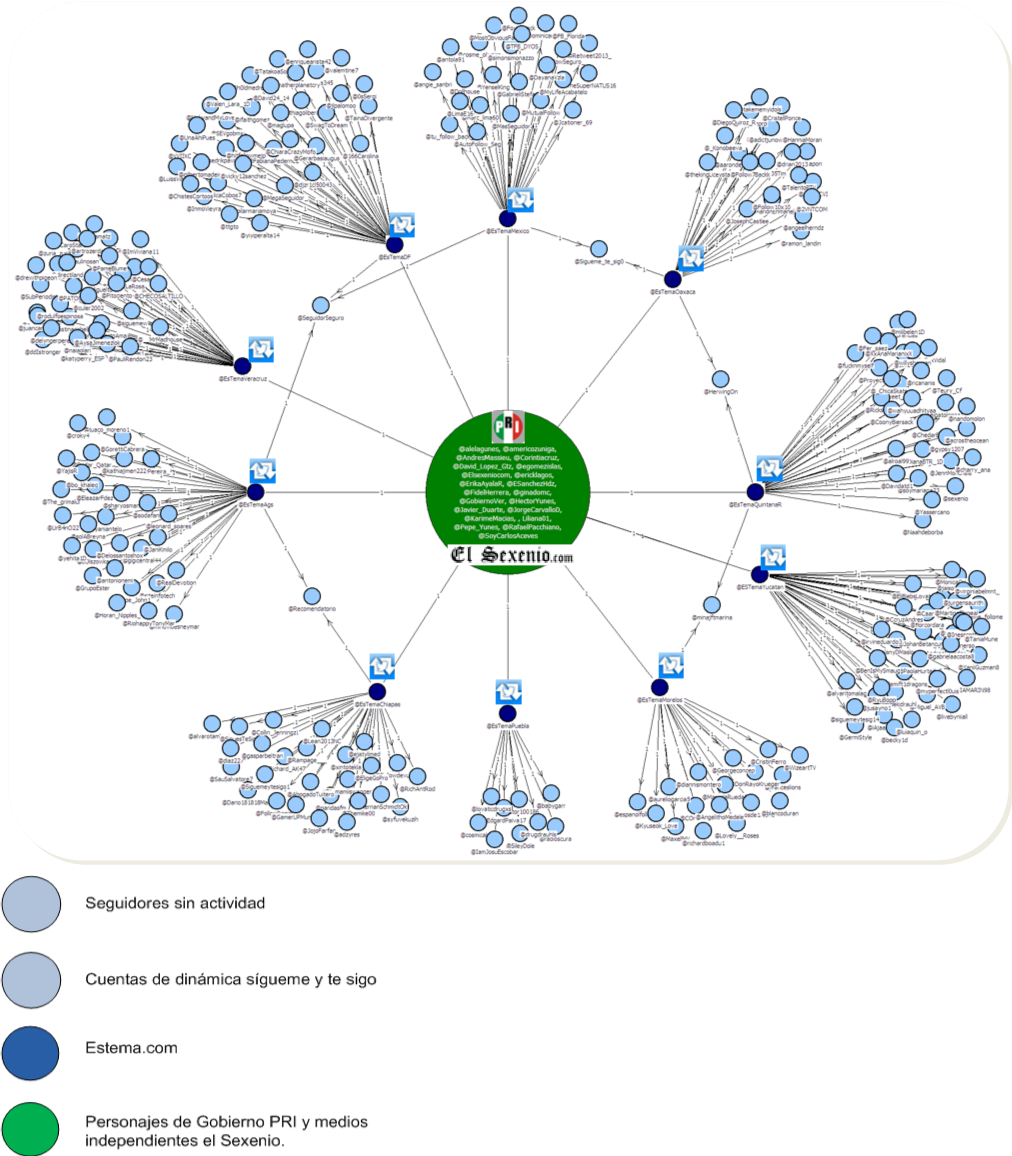

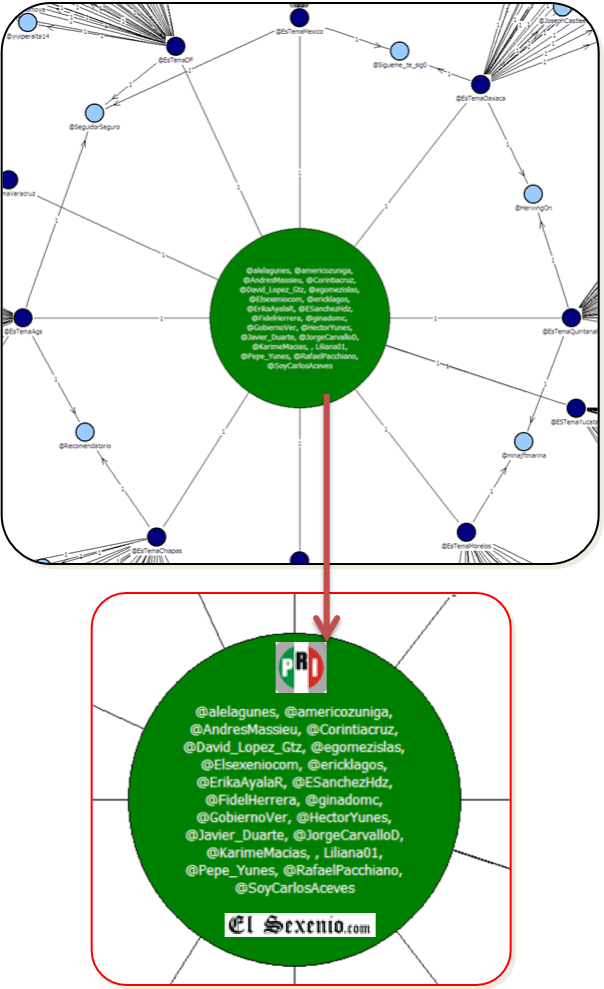

Red de comportamiento Gephi

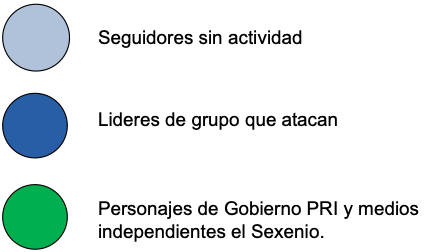

El Grupo 2, está conformado por cuentas relacionadas con Aseguratuventa.com, las cuales son alimentadas por un subgrupo que les da seguidores. Todas las cuentas de éste grupo siguen a altos funcionarios del PRI y cuentas de Elsexenio.com

Red de comportamiento Gephi

El Grupo 3, esta conformado por cuentas líder relacionadas con Estema.com, medio de comunicación a través de twitter, alimentadas por un subgrupo que les da seguidores, y todas las cuentas líder siguen a altos funcionarios del PRI y cuentas de Elsexenio.com

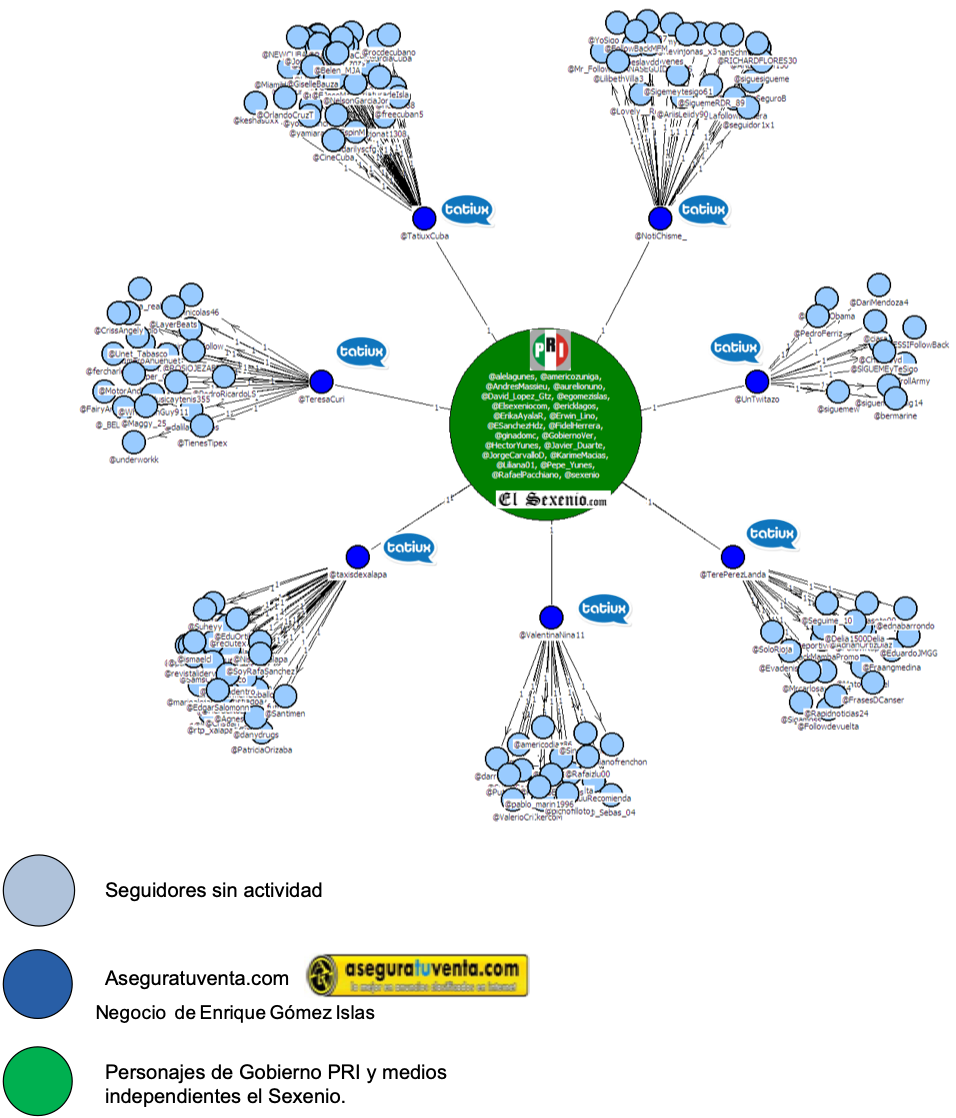

Como resultado del cruce de usuarios que cometan de manera masiva, golpeando a adversarios políticos, fueron 21 cuentas coincidentes, mismas que tenían que ver de forma directa con el PRI, y los tres niveles de gobierno, principalmente del Estado de Veracruz.

Gráfica de Vinculación entre redes y funcionarios

Cuentas relacionadas: @alelagunes, @americozuniga, @AndresMassieu, @Corintiacruz @David_Lopez_Gtz, @egomezislas, @Elsexeniocom, @ericklagos, @ErikaAyalaR, @ESanchezHdz, @FidelHerrera, @ginadomc, @GobiernoVer, @HectorYunes, @Javier_Duarte, @JorgeCarvalloD, @KarimeMacias, @Liliana01, @Pepe_Yunes, @RafaelPacchiano, @SoyCarlosAceves.

Para cerrar este ejemplo de Mecanismo, se cuncluyó la forma de engranaje; se detectaron 3 principales grupos que atacaron en tiempos de Duarte.

El grupo uno esta conformado por cuantas de noticias, por ejemplo @24tlaxcala, @24yucatan, @24aguascalientes, @24chiapas y @24bajacalifornia, que son lideres que encabezan los ataques hacia el J.G. Éstas cuentas están alimentadas por un subgrupo que les da seguidores para que no sean suspendidas tan rápidamente. Todas las cuentas del grupo seguían a cuentas que pertenecen a altos funcionarios de Gobierno del PRI y al Director de Elsexenio.com.

El Grupo 2, está conformado por cuentas relacionadas con Aseguratuventa.com, las cuales son alimentadas por un subgrupo que les da seguidores. Todas las cuentas de éste grupo siguen a altos funcionarios del PRI y cuentas de Elsexenio.com.

El Grupo 3, esta conformado por cuentas líder relacionadas con Estema.com, medio de comunicación a través de twitter, alimentadas por un subgrupo que les da seguidores, y todas las cuentas líder siguen a altos funcionarios del PRI y cuentas de Elsexenio.com. Como resultado del cruce de usuarios que cometan de manera masiva golpeando a adversarios políticos, fueron 21 cuentas coincidentes, mismas que tenían que ver de forma directa con el PRI, y los tres niveles de gobierno, principalmente del Estado de Veracruz.

La mayoría de la cuentas bots son cuentas que aplican la dinámica de “sígueme y te sigo” y en algunos casos desaparecen una vez que efectúan los ataques. Otras cuentas más trabajadas tienen entre 30,000 a 60,000 seguidores, por lo que la influencia de éstas en la red es más considerable.

La Naturaleza Bot

Normalmente se utiliza el concreto bot al referirnos a cuenta falsa en Twitter. Pero en realidad un bot, es una cuenta automatizada entonces pierde la naturaleza de ser falsa.

Haciendo un poco de memoria digital, los bots eran los principales responsables de amplificar mensaje, en arduas tareas programáticas, con miles de retuits o de likes o se encargaban de crecer cuentas con seguidores. Hoy hay servicios web que se dedican a esta industria, y muy fructífero por cierto, monetariamente hablando. Hoy otros lo siguen haciendo, pero el robot de seguridad de Twitter y la sofisticación de los usuarios hace más fácil el descubrirlos y por ende es más rápido eliminarlos del camino.

La agencias de bots tienen software para programar el mensaje digital. Se instruye automáticamente, se proyecta hacer un número determinado de TTs, retuits , así como el lanzamiento de tuits preescritos a horas determinadas. Se ha malbaratado la mano de obra digital por la poca calidad de los mensajes.

La humanización Boot

Hay varios metidos que permiten humanizar a los bots de una determinada. El secreto es adoptar un comportamiento humano un comportamiento lógico, algo así como las redes neuronales, un tipo de actuación electrónica, así evitaras generar patrones fácil de detectar para el robot de la red.

Una regla básica y error indirecto, es que un bot no seguirá a la cuenta del cliente el monitoreo podría exponer estos errores, y claro todo es evidencia digital.

Como se clasifican los trols

La definición habitual de troll y su verbo asociado trolear están vinculados con una discusión en Internet, los medios de comunicación en los años recientes la han tratado como un adjetivo, y la usan para etiquetar acciones intencionalmente provocativas y acosos fuera de un contexto en línea.

Es el usuario que utiliza en una agencia las cuentas master las cuentas influencer en pocas palabras las cuentas famosas. Hoy un empleado de estos agencias digitales puede trabajar un aproximado 25 a 30 cuentas, con una total humanización del comportamiento en cada usuario. Los trols se dividen en alfa y beta.

Los trols ALFA, difunden el mensaje. Su inicio como cualquier cuenta para este fin es empezar con acciones como sígueme y te sigo para ganar grosor, los primeros mensajes están soportados por otras cuenta de la misma línea, y la iteracción entre ellas se cruza en algún punto de la primera semana de creación, cuando una cuenta supera los 5 mil seguidores esta lista para el ataque, la cuenta superó el primer proceso proceso de adiestramiento digital, y se hizo conocer en los ámbitos objetivo.

Los trols BETA, es el ejercito detrás del ALF quien determina su acción y su camino, son los revolucionarios, los combatientes a mano del trol superior, participan en las guerras digitales de las tendencias de las estrategias a largo y corto plazo.

El engaño

Evitar patrones es la sentencia obligatoria. Una cuenta que maneja un trol debe escribir distinto, debe sentir distinto, debe decidir con originalidad, y sobre todo tener una esencia, el ser humano usa muletillas, modismos en su dicción, y hasta en la forma de caminar y observar. Una cuenta trol adopta su propia jerga digital, un ejemplo análogo, no es la misma forma de expresarse de un ciudadano que vive en Beverly Hills a uno que vive en Harlem en New York, o un ciudadano que vive en Tepito a uno que vive en las Lomas.

La programaciones con aplicaciones donde se configuran todos los bots se seccionan, y se clasifican por ámbitos, por objetivos, basta con utilizar servidores Proxis para los saltos de dirección Ip y distraer a Twitter para poder echar andar el motor, ah! pero si abusas de la aplicación y de la conexión IP, como todo en la vida llamaras la atención del robot de seguridad de Twitter, y tu destino será cuenta bloqueada, sin embargo hoy hay todo tipo aplicaciones que pueden soportar la administración de miles de cuentas.

Estamos en Trending Topic

Para lograr un trending topic, se requiere tener dinero para pagarle a un mercenario influencer y este a su vez mueve a sus cuentas BETA para crecer en un aproximado de una hora un lugar en el top 10 de la HT del día por ciudad , por nación o por país, los costos varían de entre 20 mil pesos a 50 mil depende la pedrada. Hoy se ha sofisticado mejor el tema y es que la estrategia debe ser clara. La agencia trabaja en un plan durante un tiempo determinado, la ingeniería social, las métricas y el análisis de comportamiento de la sociedad en las redes sociales determina un plan a futuro para para lograr su objetivo.

El primer paso es seleccionar fecha y hora, en base al resultado del producto de la inteligencia aplicada a la redes, se seleccionan los elementos esenciales para causar un efecto en la audiencia tuitera, un ejemplo es escoger la fecha no es el mismo efecto que si ese día se juega un clásico de futbol, o si va a ver un evento magno políticamente hablando o sucesos en la historia del mundo. La selección del Hash Tag tiene que ser original nunca usado para poderlo posicionar.

Y previo al lanzamiento se realiza la redacción de los mensajes, se maquila la información gráfica y de multimedia, se programa y se espera la detonación el tuit del político, del artista, del empresario o del cliente, y bum el ejercito comienza su ataque. Haya o no efecto, acto seguido es echar andar el plan de la resilencia digital, es el post tuiteo para el factor de distracción, cada cuenta de cada grupo tiene que actuar con humanización trolera, tuitea en su ámbito y retuitea para entrar en un patrón normal.

Y el algoritmo esta listo para utilizarse otra vez…….

EL IntruXo